✂

檢驗危險值(定義)

- 那些如果其報告被延遲就可能導致患者嚴重不良後果的檢驗(查)值/解釋

- 範圍包括如下:

- 檢驗室、心臟檢查、放射學檢查和其他診斷相關的檢查(驗)

- 在住院、急診和門診環境中。

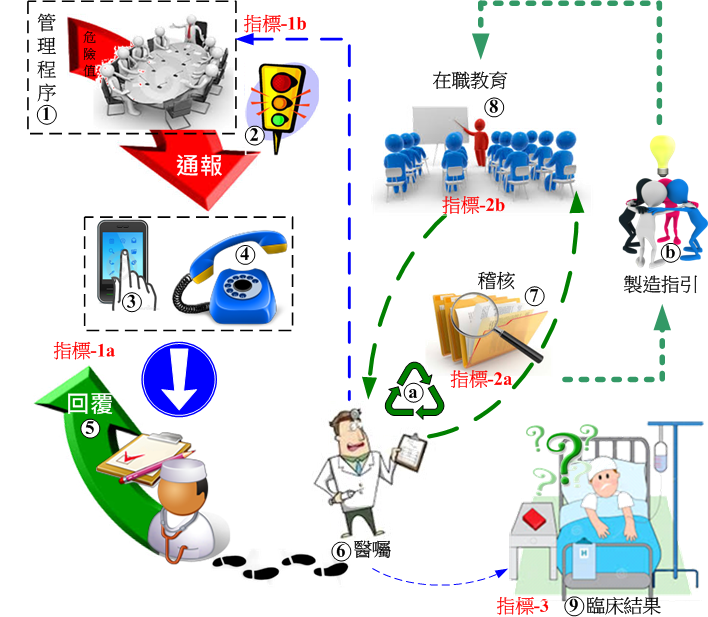

檢驗室概念示意圖

(單擊地圖的各個部分以超跳轉到相關文本部分)

危險檢驗結果的溝通對於病人安全相當重要。這是全院性的計畫,包括:

- 臨床檢驗的品質管制

- 傳達重要檢驗結果給適當的臨床人員

- 由病人醫療團隊確認異常的檢驗結果

- 由病人醫療團隊採取適當的行動

- 審核以評估臨床行動的適當性

- 制定及落實指引以避免/消弭診斷錯誤及不當的結果

- 病人安全管理者/小組追蹤及持續照護以避免再發生,確保出院過程流暢順利

這個計畫不僅是檢驗單位,且需要有能力的領導者管理檢驗單位人員、臨床醫師及教育委員會間的溝通。

安全做法的建議

安全做法的建議 [1]

- 確定危險值通報應該給誰

- 接收和追蹤檢驗(查)結果的主要責任在開單醫生

- 檢驗室結果必須直接通報給可以採取行動的醫生,而不是中間人(或代理人)。

- 確定危險值通報應該給誰當開立檢驗項目的醫生聯絡不到

- 制定一個程序,在入院時將每位病人聯結上主責醫生或服務系統

- 開發一個輪值時程表/系統能有效運作,辨識出當開單(主責)醫生不在時,要把報告結果發送給誰。

-

事實證明,“基於角色”的覆蓋模型比傳統的呼叫系統更可靠。

→ 將每個病人於入院時指定的職位/服務聯結起來,進而將輪值的系統與該職位(主責醫生)綁在一起。 [1]

- 界定哪些檢驗結果需要及時、可靠的通信

- 維護需要加速通知的危險值/解釋的優先清單系統。

- 確保將清單劃分為對應於不同通知速度需求的類別

- 確保清單至少每年審查和驗證一次,並包括添加/刪除項目的過程

- 以現有危險值標準和證據為基礎

- 限制歸類為最高優先級(紅色)的項目總數

- 界定檢驗結果應何時及時通知開立的醫生,並訂定此程序明確的時間框架

- 根據緊急程度定義適當的通知速度參數以傳達危險值結果,例如 1小時內、當班次內(目標6-8小時)、3天內。範例(所有危機等級類別都需要收件者回應發通知者確認收到):

- “紅色”等級 — 需要立即以呼叫器呼叫,且需要立刻決定臨床決策

- “橘色”等級 — 結果一定要傳送;臨床決策需要在幾個小時內。

• 最大限度地提高工作流程的效率

• 避免深夜不必要的電話

• 同步傳送給其他現場工作人員的系統,例如交(換)班等。 - “黃色”等級 — 結果可以系統自動批次發送:需要在幾天內做出臨床決策

- 仔細的描述通知系統中所有的步驟;描述檢驗室應該何時啟動通知主責醫生檢驗危險值結果進而應該何時追蹤

- 建置“失效安全計畫”,在危險等級指定的時間範圍內無法聯繫到主治醫生時,傳達危險項目的結果。

- 醫院應制定好且落實“失效安全計畫”以報告關鍵發現並確保病人得到及時的臨床關注!

- 根據緊急程度定義適當的通知速度參數以傳達危險值結果,例如 1小時內、當班次內(目標6-8小時)、3天內。範例(所有危機等級類別都需要收件者回應發通知者確認收到):

- 確定如何通知病人醫療團隊的負責醫生

- 識別和利用最適合特定臨床情況的溝通技術,例如,用於需要迅速臨床反應的結果的主動“推送”(push)系統

- 紅色等級的危險值應傳送到主責的醫生:醫生必須回應簡訊(或呼叫器)

- 檢驗危險值不應傳送給秘書或護理站的護士或是只發電子郵件

- 確保能對所有等級(紅色、橙色、黃色)的關鍵檢測值/解釋採取行動的醫生確實收到檢測結果

- 系統應可靠地確保即使主責醫生換(下)班,完整的交給接班的醫生

- 識別和利用最適合特定臨床情況的溝通技術,例如,用於需要迅速臨床反應的結果的主動“推送”(push)系統

- 建立所有收件人共享政策統一通信各類檢驗的結果(檢驗室、心臟科、放射科、和其他診斷檢查)

- 使所有醫療團隊成員、病人以及家屬熟悉通報系統

- 在確認接收危險值的過程中使用“覆誦”技術

- 制定共享政策當作品質改進監控計劃關鍵要素

- 規劃年度審查和驗證

- 鼓勵和促進跨臨床學科和臨床學科之間的共同問責和團隊合作

- 為檢驗室、心臟病學、放射學和其他相關臨床資訊(如問題清單、過敏、藥物)的交接實施面對面的跨學科交班彙報並整理出“要做的事情”清單

- 說明檢驗室、心臟病學、放射學、主責醫生、值班醫生和護士的相關職責

- 當發生”紅色”等級時,解決分擔責任和合作的重要性

- 決定將哪些訊息作為最小必要資訊數據集,以便傳達給主責醫師。最小資訊數據集示例應包括:

- 這是一個紅色(橘色)等級的事項

- 有意義的共病

- 先前的檢測結果(如果有)

- 相關藥物

- 其他相關臨床資訊

- 使所有醫療團隊成員、病人以及家屬熟悉通報系統

- 可靠性設計到系統

- 在開立檢測時,包括核心臨床資訊以助於診斷測試的解釋

- 創建追查系統,確保檢查結果的及時且可靠溝通。針對通常發生延遲的情況制定特殊程序:

- 即使在出院後

- 門診(打破部門間的限制)

- 遲到

- 其他可預測的相關情境(如換班、下班後、或外科醫生忙在開刀房的等)

- 跟踪和跟進陽性結果的責任在於相關醫生

- 創新如何檢驗室、心髒病學和放射學可以監測危險值的通報是否被收到,進而是否醫療團隊之間其結果有效的傳達且適當地書面記載。

- 支持和維護系統

- 與病人溝通檢驗結果。

“不能沒有我,雖然事情沒有我” (與我有關的事情,都要由我(知情同意)參與) - 考慮到保密性和監管合規性,酌情包括家庭成員

- 提供醫療團隊所有成員持續教育,講解(團隊間或專業與病人的)溝通危險檢驗值結果的處理程序

- 持續監測系統的有效性,例如每周故障率、呼叫系統測試、回應時間提供檢討

- 與病人溝通檢驗結果。

- 支持基礎設施建設

- 採用先進的通信技術(內聯網存取、LINE 消息傳遞、向關注保密問題的病人發送電子郵件)

- 提高實驗室和其他檢驗(查)系統的能力。計劃整合病歷紀錄解決方案,將臨床資訊與實驗室結果聯繫起來,如下所列:

- 藥物交互作用

- 之前(次)的測試結果

- 能夠報告複雜的閾值標準,例如腎臟和兒科劑量

- 追查(索)病人病情趨勢

- 鏈結到病歷記錄,以確定癌症或糖尿病的初次診斷

- 鏈結文件的確認欄位可追查(索)報告以監測回饋迴圈

- 評估護理點 (POC) 測試在關鍵和門診區的使用方式;整合POC結果與其他檢驗結果,並轉成立即可用提供給其他醫生參考

管理危險值資料庫

① 管理危險值資料庫

- 負責檢驗結果的驗證

可能加上檢驗認可支持如:CAP ± CLIA.CAP: College of American Pathologists

CLIA: Clinical Laboratory Improvement Act - 規劃、實施和管理醫院的危險值資料庫:

- Although hospitals have thresholds about which results to notify, these nearly always include many results that are not truly critical, thus greatly increasing the number of calls and diluting the sense of urgency with which the notifications are received by physicians!

- 在籌備期,全院使用相同的危險值清單;每年更新

- 演變到不同專科可以設不同危險值的範圍。

- 收集並妥善保存證據表明該過程是常規的操作:

- 會議紀錄證明開會討論危險值資料庫的管理

- 危險值的當前目錄

- 改變危險值的請求處理

告知醫療團隊

② 將超出指定限值的項目告知醫療團隊

- 負責檢驗結果的驗證

可能加上檢驗認可支持如:CAP ± CLIA.CAP: College of American Pathologists

CLIA: Clinical Laboratory Improvement Act - 規劃、實施和管理醫院的危險值資料庫:

- 在籌備期,全院使用相同的危險值清單;每年更新

- 演變到不同專科可以設不同危險值的範圍。

- 收集並妥善保存證據表明該過程是常規的操作:

- 會議紀錄證明開會討論危險值資料庫的管理

- 危險值的當前目錄

- 改變危險值的請求處理

確認醫療隊收到並採取行動

⑤ 確認醫療隊收到並採取行動

稽核對標準指引的遵守情況

⑦ 稽核對標準指引的遵守情況

指引規範及其在職教育

⑧ 制定 EBM 指引並培訓醫療團隊其使用

臨床結果和相關指標

⑨ 治療適當性和有效性的指標

監控專案的指標

-

通知成功率。 醫生回覆檢驗室通知

- 醫師直接回覆檢驗室的通知,承認被告知。

- 醫師以操作電子病歷證實曾讀過檢驗室通告。

-

醫師處理的適當性。 醫師是否遵環標準的醫療指引

- 經過指引遵從性的稽核,各危險值項目的符合率

- 創建幾件新的治療方針(指引),且在醫院內落實應用

-

臨床(生存)結果。 各檢驗室項目的病人存活率

- 48小時內死亡率,從檢驗室發第一次通知起算(項目個別)

- 病人出院時死亡率(項目個別)

跟踪危險值

HIPAA 遵從性 [2]

何謂 HIPAA 遵從性?HIPAA (Health Insurance Portability and Accountability Act,健康保險隱私及責任法案)設定標準來保護敏感的病人資料。任何處理受保護的醫療資訊的公司必須確保所有必要的硬體、網路及程式安全必須適當且遵循。

HIPAA隱私規則提出任何涉及個人的醫療和個人信息的保存、取得和共享,而HIPAA安全規則更具體列出全國性的安全標準,以保護醫療資料的產生、接收、維護或傳輸,也稱為電子保護健康資訊。

根據美國衛生與人類服務部的資料,如果您委託你的資料給符合HIPAA標準的提供者進行管理,那他們必須具備某些特定的管理、硬體及技術的保護措施。

- 硬體和技術安全屏障須與符合HIPAA標準的公司所列出的服務有關,詳細說明組成符合HIPAA標準的資料中心。所有涵蓋的實體或公司必須遵從HIPAA規定,必須有使用及可進入工作站及電子媒體的政策。這包括轉移、刪除、處理和重新使用電子媒體和電子保護健康資訊(ePHI)。

- 技術性的安全屏障需要可近性的控管,僅允許已授權的可進入電子保護的醫療資料。可近性的管控包含使用獨一無二的使用者ID、緊急進入的程序、自動化的註銷及加密及解密。

- 審查報告或追蹤log,必須落實,以保留硬體及軟體的活動紀錄。特別有用的指出任何安全衝突的來源或原因。

- 技術性的政策也應該涵蓋適當的完整性控制措施或衡量標準,以確保電子保護健康資訊沒有被改變惑破壞。資訊技術的災難復原及異地備份是確保任何電子媒體錯誤或失效能迅速恢復的關鍵,且病人健康資訊能正確及完整的復元。

- 網路或傳輸,安全是HIPAA所要求的最後一項技術保障措施,以防止電子保護健康資訊受到未授權的入侵。這考量到所有傳輸資料的方法,無論是透過電子郵件、網際網路或甚至私人網路,如個人雲。

參考文獻:

- Hanna D, Griswold P, Leape LL, Bates DW. Communicating critical laboratory results: safe practice recommendations. Jt Comm J Qual Patient Saf 2005; 31(2): 68~80.

- Owen What is...HIPAA Compliance? www.otava.com 2019-11-4

- Thomas Pornin in answer to Paul Podlipensky How hard is it to intercept SMS (two-factor authentication)? security.stackexchange.com/questions/ 2012-2-8.